※ 2023 정보처리기사 실기(시나공) 책 풀이 기반 포스팅입니다.

틀렸거나 헷갈렸던 문제들 위주로 작성했습니다.

문제 1. 다음 C언어로 구현된 프로그램을 분석하여 배열 <mines>의 각 칸에 들어갈 값을 쓰시오.

#include <stdio.h>

int main(){

int field[4][4] = { {0,1,0,1}, {0,0,0,1}, {1,1,1,0} , {0,1,1,1} };

int mines[4][4] = { {0,1,0,1}, {0,0,0,1}, {1,1,1,0} , {0,1,1,1} };

int w =4, h= 4;

for(int y = 0; y < h; y++){

for(int x = 0l x < w; x++){

if(field[y][x] ==0) continue;

for(int j= y-1; j<= y+1;j++){

for(int i = x-1; i<=x+1;i++){

if(chkover(w, h, j, i) ==1)

mines[j][i] +=1;

}

}

}

}

}

int chkover(int w, int h, int j, int i){

if(i >=0 && i<w && j>=0 && j<h) return 1;

return 0;

}풀이 : 직접 해보기 ..

문제 2. 관계대수

합집합 기호 - ∪

차집합 기호 - ㅡ

교차곱 기호 - X

프로젝트 기호 - π

조인 기호 - ⋈

문제 3. 디자인 패턴

(①) 패턴은 구현부에서 추상층을 분리하여, 서로가 독립적으로 확장할 수 있도록 구성한 패턴으로, 기능과 구현을 두 개의 별도 클래스로 구현한다는 특징이 있다.

(②) 패턴은 한 객체의 상태가 변화하면 객체에 상속된 다른 객체들에게 변화된 상태를 전달하는 패턴으로, 일대다의 의존성을 정의한다. 주로 분산된 시스템 간에 이벤트를 생성, 발행(Publish)하고, 이를 수신(Subscribe)해야 할 때 이용한다.

풀이 : ① Bridge ② Observer

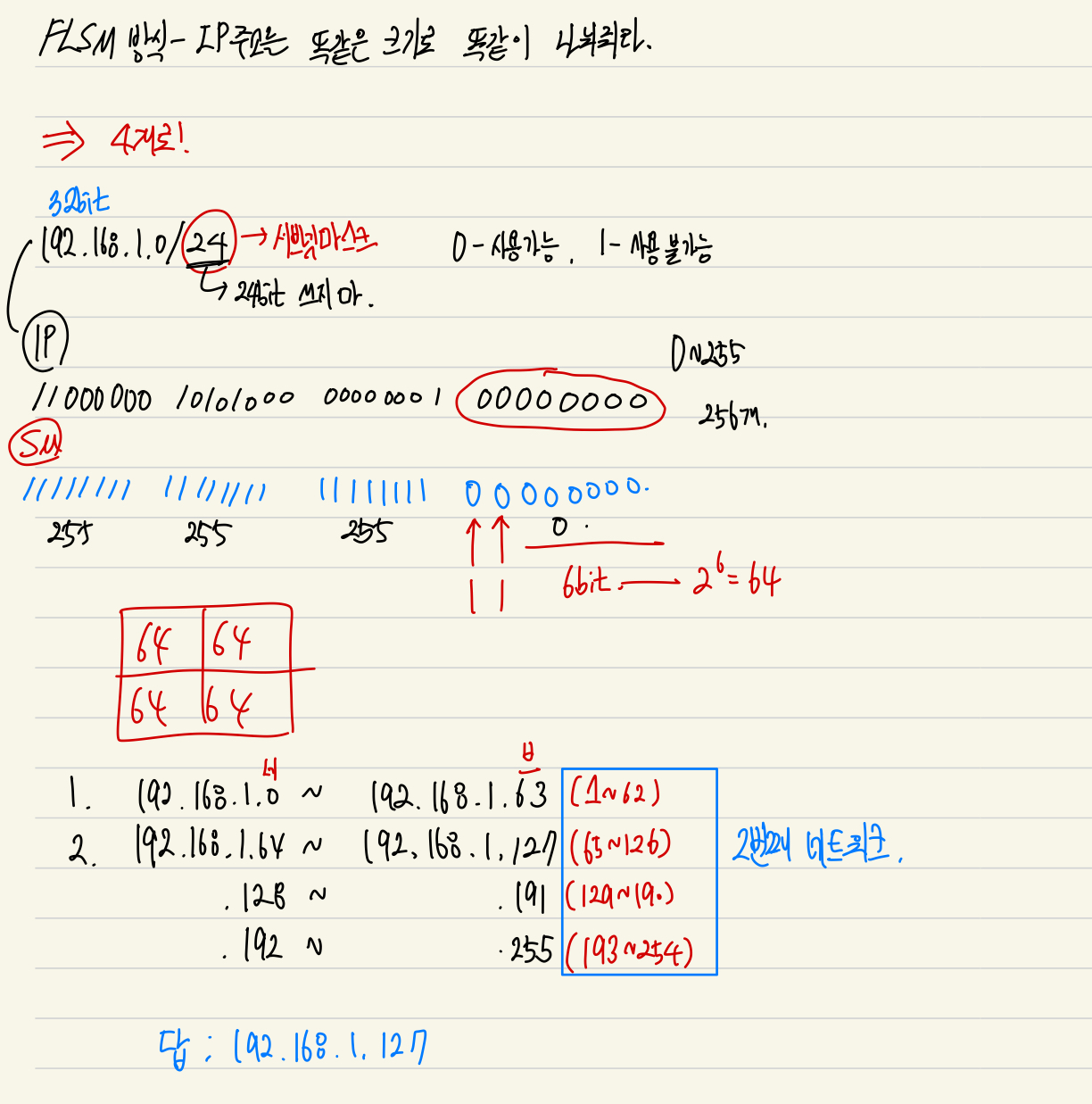

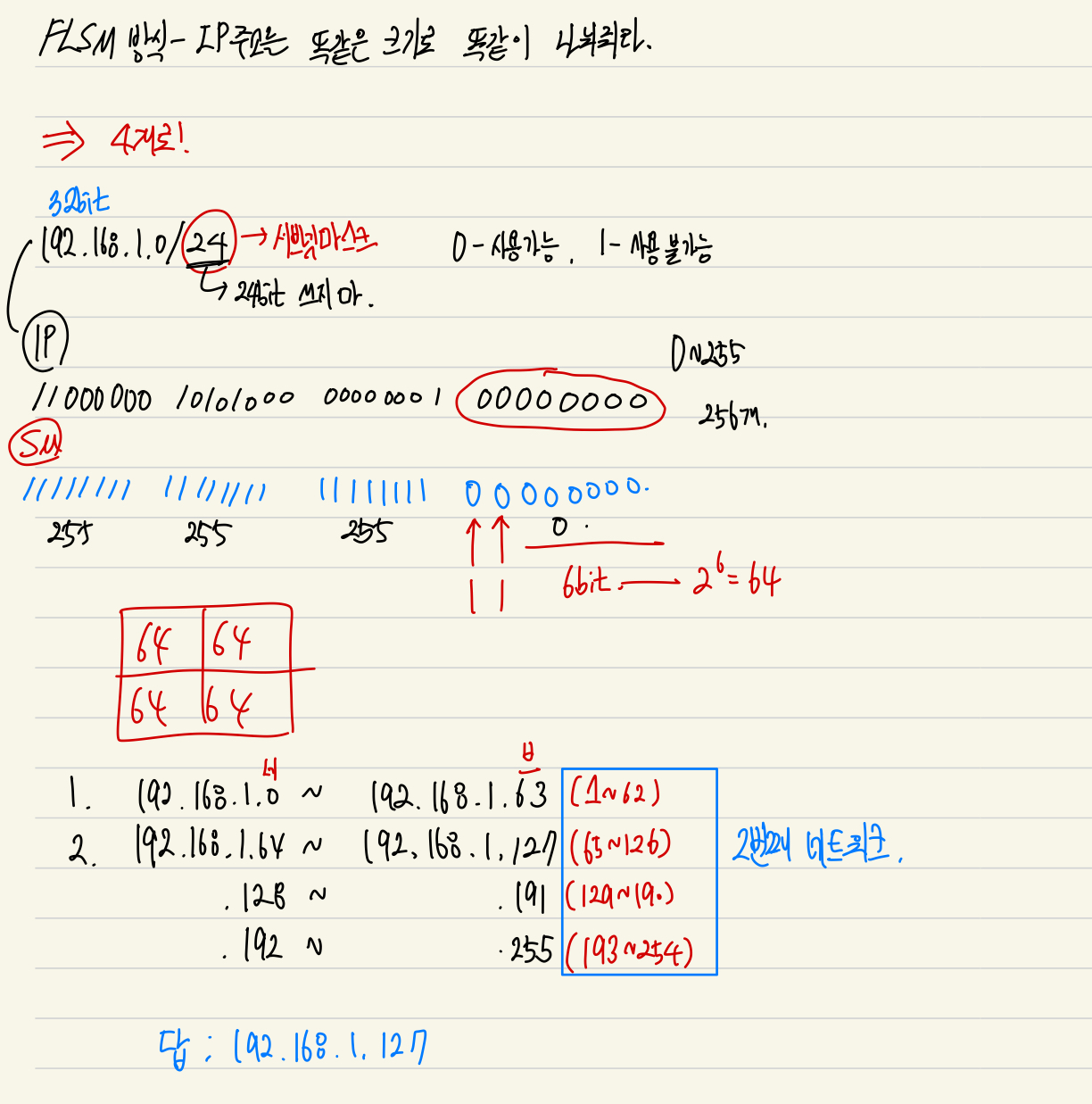

문제 5. 네트워크의 브로드캐스트 IP주소

문제 8.

(①)은 컴퓨터 보안에 있어서, 인간 상호 작용의 깊은 신뢰를 바탕으로 사람들을 속여 정상 보안 절차를 깨트리기 위한 비기술적 시스템 침입 수단을 의미한다.

(②)는 특정 목적을 가지고 데이터를 수집하였으나, 이후 활용되지 않고 저장만 되어있는 대량의 데이터를 의미한다. 미래에 사용될 가능성을 고려하여 저장 공간에서 삭제되지 않고 보관되어 있으나, 이는 저장 공간의 낭비뿐만 아니라 보안 위협을 초래할 수 있다.

풀이 : ① 사회공학 ② 다크 데이터

문제 9.

a = [1, 2, 3, 4, 5]

a = list(map(lambda num : num + 100, a))

print(a)답 : [101, 102, 103, 104, 105]

문제10. 언어 설명

다양한 장비에서 발생하는 로그 및 보안 이벤트를 통합하여 관리하는 보안 솔루션으로, 방화벽, IDS, IPS, 웹 방화벽, VPN 등에서 발생한 로그 및 보안 이벤트를 통합하여 관리함으로써 비용 및 자원을 절약할 수 있는 특징이 있다. 또한 보안 솔루션 간의 상호연동을 통해 종합적인 보안 관리 체계를 수립할 수 있다.

답 : SIEM(Security Information & Event Management)

문제11. 형상 관리도구

답 : CVS, Git, SVN

문제 12.

① SELECT DEPT FROM STUDENT;

② SELECT DISTINCT DEPT FROM STUDENT

③ SELECT COUNT(DISTINCT DEPT) FROM STUDENT WHERE DEPT = '전산과'

답 : ① 200 ② 3 ③ 1

문제14. 보안 및 보안 위협

(①)은 칩 설계회사인 ARM(Advanced RISC Machine)에서 개발한 기술로, 하나의 프로세서(Processor) 내에 일반 애플리케이션을 처리하는 일반 구역(Normal World)과 보안이 필요한 애플리케이션을 처리하는 보안 구역(Secure World)로 분할하여 관리하는 하드웨어 기반의 보안 기술이다.

(②)은 네티즌들이 사이트에 접속할 때 주소를 잘못 입력하거나 철자를 빠뜨리는 실수를 이용하기 위해 이와 유사한 유명 도메인을 미리 등록하는 것으로 URL 하이재킹(Hijacking)이라고도 한다. 유명 사이트들의 도메인을 입력할 때 발생할 수 있는 온갖 도메인 이름을 미리 선점해 놓고 이용자가 모르는 사이에 광고 사이트로 이동하게 만든다.

답 : ① Trustzone ② Typosquatting

문제15.

(①)는 한번의 로그인으로 개인이 가입한 모든 사이트를 이용할 수 있게 해주는 시스템을 말한다. 개인의 경우, 사이트에 접속하기 위하여 아이디와 패스워드는 물론 이름,, 전화번호 등 개인정보를 각 사이트마다 일일이 기록해야 하던 것이 한 번의 작업으로 끝나므로 불편함이 해소되며, 기업에서는 회원에 대한 통합관리가 가능해 마케팅을 극대화시킬 수 있다는 장점이 있다.

답 : ① SSO(Single Sign On)

문제16.스케줄링

(①) 는 준비상태 큐에서 기다리고 있는 프로세스들 중에서 실행 시간이 가장 짧은 프로세스에게 먼저 CPU를 할당하는 기법이다. 가장 적은 평균 대기 시간을 제공하는 최적 알고리즘이지만, 실행 시간이 긴 프로세스는 실행 시간이 짧은 프로세스에게 할당 순위가 밀려 무한 연기 상태가 발생될 수 있다.

(②)은 시분할 시스템을 위해 고안된 방식으로, 준비상태 큐에 먼저 들어온 프로세스가 먼저 CPU를 할당받지만 각 프로세스는 시간 할당량 동안만 실행한 후 실행이 완료되지 않으면 다음 프로세스에게 CPU를 넘겨주고 준비상태 큐의 가장 뒤로 배치된다. 할당되는 시간이 작을 경우 문맥 교환 및 오버헤드가 자주 발생되어 요청된 작업을 신속히 처리할 수 없다.

(③)는 현재 실행중인 프로세스의 남은 시간과 준비상태 큐에 새로 도착한 프로세스의 실행 시간을 비교하여 가장 짧은 실행 시간을 요구하는 프로세스에게 CPU를 할당하는 기법으로, 시분할 시스템에 유용하다. 준비상태 큐에 있는 각 프로세스의 실행시간을 추적하여 보유하고 있어야 하므로 오버헤드가 증가한다.

답 : ①SJF ②RR ③SRT

문제17. UML

UML은 시스템 분석, 설계, 구현 등 시스템 개발 과정에서 시스템 개발자와 고객 또는 개발자 상호 간의 의사소통이 원할하게 이루어지도록 표준화한 대표적인 객체지향 모델링 언어로, 사물, (①), 다이어그램으로 이루어져 있다.

- (①)는 사물과 사물 사이의 연관성을 표현하는 것으로, 연관, 집합, 포함, 일반화 등 다양한 형태의 (①) 가 존재한다.

- (②)는 UML에 표현되는사물의 하나로, 객체가 갖는 속성과 동작을 표현한다. 일반적으로 직사각형으로 표현하며, 직사각형 안에 이름, 속성, 동작을 표기한다.

- (③)는 (②)와 같은 UML에 표현되는 사물의 하나로, (②)나 컴포넌트의 동작을 모아놓은 것이며, 외부적으로 가시화되는 행동을 표현한다. 단독으로 사용되는 경우는 없으며, (③) 구현을 위한 (②) 또는 컴포넌트와 함께 사용한다.

답 : ①관계 ②클래스 ③ 인터페이스

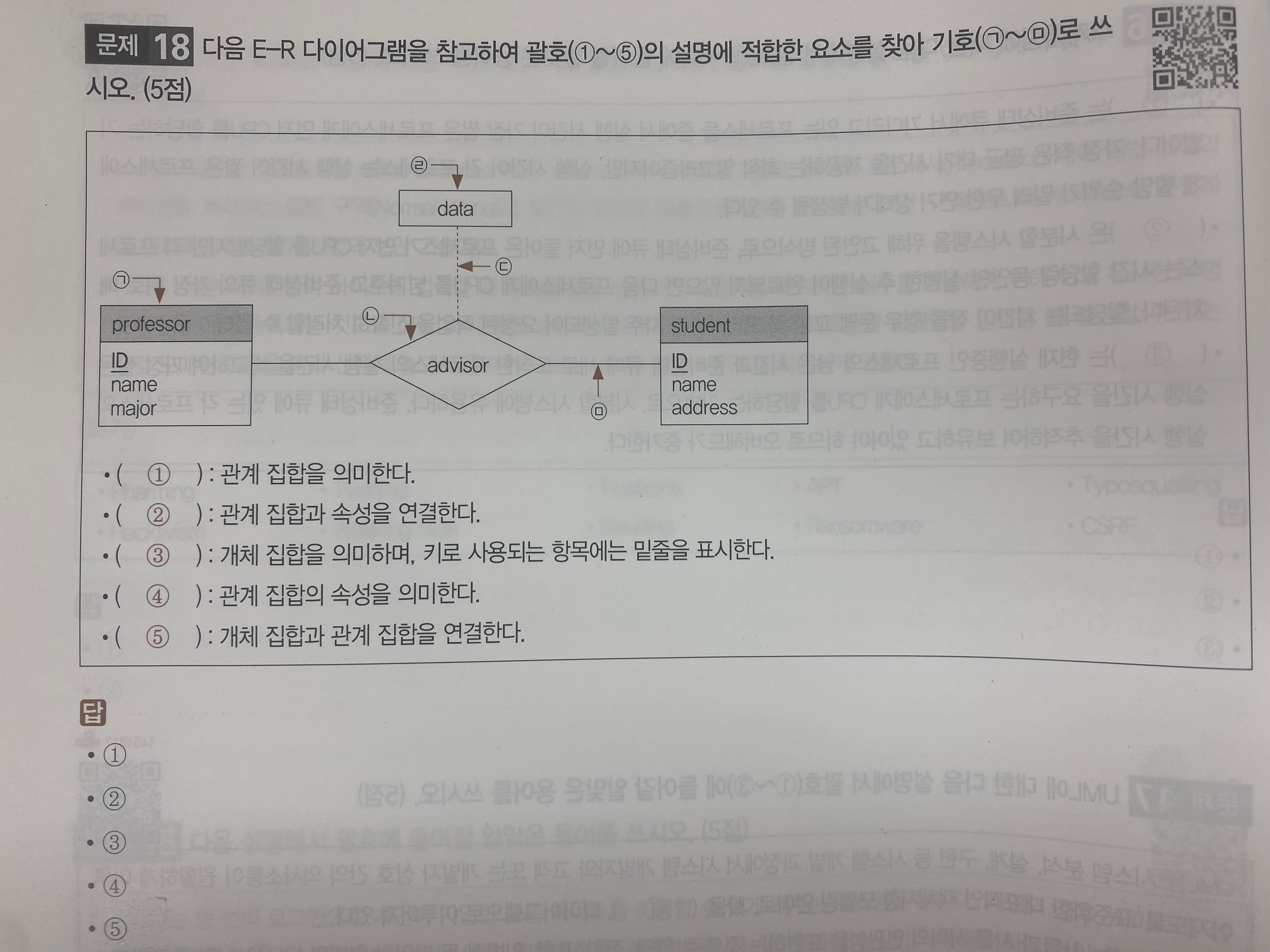

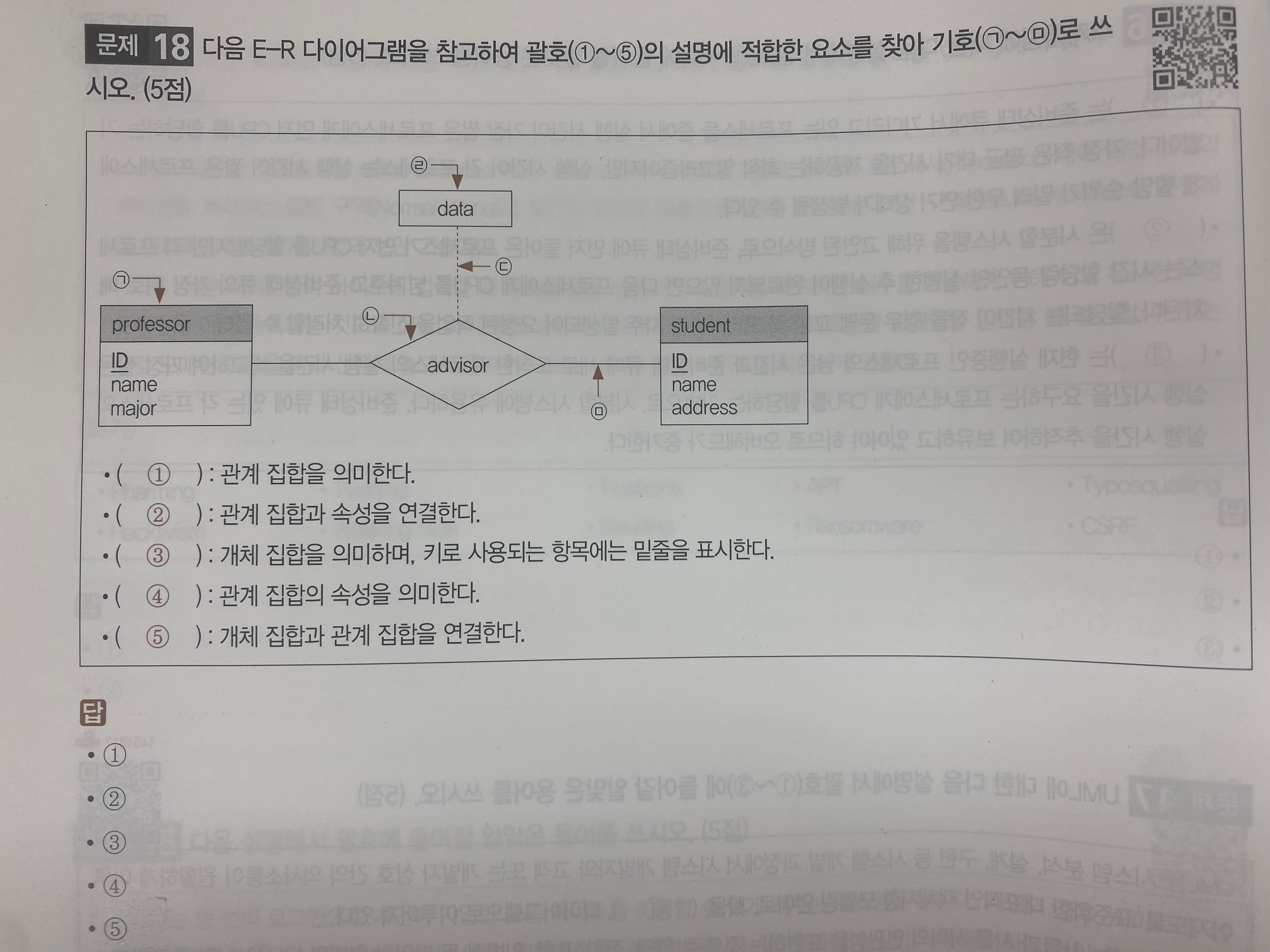

문제18.

답 : ① ㄴ② ㄷ ③ ㄱ ④ ㄹ ⑤ ㅁ

'자격증 > 정보처리기사' 카테고리의 다른 글

| [정처기 실기] 2021년 3회 정보처리기사 실기 (0) | 2023.04.05 |

|---|---|

| [정처기 실기] 2022년 1회 정보처리기사 실기 (0) | 2023.04.04 |

| [정처기 실기] 흥달쌤 DB특강 (1) ~ (4) (0) | 2023.04.03 |

| [정처기 실기] 2022년 2회 정보처리기사 실기 (0) | 2023.04.02 |

| [2023년 1회 정보처리기사] 전공자 필기 합격후기 (1) | 2023.03.15 |

※ 2023 정보처리기사 실기(시나공) 책 풀이 기반 포스팅입니다.

틀렸거나 헷갈렸던 문제들 위주로 작성했습니다.

문제 1. 다음 C언어로 구현된 프로그램을 분석하여 배열 <mines>의 각 칸에 들어갈 값을 쓰시오.

#include <stdio.h>

int main(){

int field[4][4] = { {0,1,0,1}, {0,0,0,1}, {1,1,1,0} , {0,1,1,1} };

int mines[4][4] = { {0,1,0,1}, {0,0,0,1}, {1,1,1,0} , {0,1,1,1} };

int w =4, h= 4;

for(int y = 0; y < h; y++){

for(int x = 0l x < w; x++){

if(field[y][x] ==0) continue;

for(int j= y-1; j<= y+1;j++){

for(int i = x-1; i<=x+1;i++){

if(chkover(w, h, j, i) ==1)

mines[j][i] +=1;

}

}

}

}

}

int chkover(int w, int h, int j, int i){

if(i >=0 && i<w && j>=0 && j<h) return 1;

return 0;

}풀이 : 직접 해보기 ..

문제 2. 관계대수

합집합 기호 - ∪

차집합 기호 - ㅡ

교차곱 기호 - X

프로젝트 기호 - π

조인 기호 - ⋈

문제 3. 디자인 패턴

(①) 패턴은 구현부에서 추상층을 분리하여, 서로가 독립적으로 확장할 수 있도록 구성한 패턴으로, 기능과 구현을 두 개의 별도 클래스로 구현한다는 특징이 있다.

(②) 패턴은 한 객체의 상태가 변화하면 객체에 상속된 다른 객체들에게 변화된 상태를 전달하는 패턴으로, 일대다의 의존성을 정의한다. 주로 분산된 시스템 간에 이벤트를 생성, 발행(Publish)하고, 이를 수신(Subscribe)해야 할 때 이용한다.

풀이 : ① Bridge ② Observer

문제 5. 네트워크의 브로드캐스트 IP주소

문제 8.

(①)은 컴퓨터 보안에 있어서, 인간 상호 작용의 깊은 신뢰를 바탕으로 사람들을 속여 정상 보안 절차를 깨트리기 위한 비기술적 시스템 침입 수단을 의미한다.

(②)는 특정 목적을 가지고 데이터를 수집하였으나, 이후 활용되지 않고 저장만 되어있는 대량의 데이터를 의미한다. 미래에 사용될 가능성을 고려하여 저장 공간에서 삭제되지 않고 보관되어 있으나, 이는 저장 공간의 낭비뿐만 아니라 보안 위협을 초래할 수 있다.

풀이 : ① 사회공학 ② 다크 데이터

문제 9.

a = [1, 2, 3, 4, 5]

a = list(map(lambda num : num + 100, a))

print(a)답 : [101, 102, 103, 104, 105]

문제10. 언어 설명

다양한 장비에서 발생하는 로그 및 보안 이벤트를 통합하여 관리하는 보안 솔루션으로, 방화벽, IDS, IPS, 웹 방화벽, VPN 등에서 발생한 로그 및 보안 이벤트를 통합하여 관리함으로써 비용 및 자원을 절약할 수 있는 특징이 있다. 또한 보안 솔루션 간의 상호연동을 통해 종합적인 보안 관리 체계를 수립할 수 있다.

답 : SIEM(Security Information & Event Management)

문제11. 형상 관리도구

답 : CVS, Git, SVN

문제 12.

① SELECT DEPT FROM STUDENT;

② SELECT DISTINCT DEPT FROM STUDENT

③ SELECT COUNT(DISTINCT DEPT) FROM STUDENT WHERE DEPT = '전산과'

답 : ① 200 ② 3 ③ 1

문제14. 보안 및 보안 위협

(①)은 칩 설계회사인 ARM(Advanced RISC Machine)에서 개발한 기술로, 하나의 프로세서(Processor) 내에 일반 애플리케이션을 처리하는 일반 구역(Normal World)과 보안이 필요한 애플리케이션을 처리하는 보안 구역(Secure World)로 분할하여 관리하는 하드웨어 기반의 보안 기술이다.

(②)은 네티즌들이 사이트에 접속할 때 주소를 잘못 입력하거나 철자를 빠뜨리는 실수를 이용하기 위해 이와 유사한 유명 도메인을 미리 등록하는 것으로 URL 하이재킹(Hijacking)이라고도 한다. 유명 사이트들의 도메인을 입력할 때 발생할 수 있는 온갖 도메인 이름을 미리 선점해 놓고 이용자가 모르는 사이에 광고 사이트로 이동하게 만든다.

답 : ① Trustzone ② Typosquatting

문제15.

(①)는 한번의 로그인으로 개인이 가입한 모든 사이트를 이용할 수 있게 해주는 시스템을 말한다. 개인의 경우, 사이트에 접속하기 위하여 아이디와 패스워드는 물론 이름,, 전화번호 등 개인정보를 각 사이트마다 일일이 기록해야 하던 것이 한 번의 작업으로 끝나므로 불편함이 해소되며, 기업에서는 회원에 대한 통합관리가 가능해 마케팅을 극대화시킬 수 있다는 장점이 있다.

답 : ① SSO(Single Sign On)

문제16.스케줄링

(①) 는 준비상태 큐에서 기다리고 있는 프로세스들 중에서 실행 시간이 가장 짧은 프로세스에게 먼저 CPU를 할당하는 기법이다. 가장 적은 평균 대기 시간을 제공하는 최적 알고리즘이지만, 실행 시간이 긴 프로세스는 실행 시간이 짧은 프로세스에게 할당 순위가 밀려 무한 연기 상태가 발생될 수 있다.

(②)은 시분할 시스템을 위해 고안된 방식으로, 준비상태 큐에 먼저 들어온 프로세스가 먼저 CPU를 할당받지만 각 프로세스는 시간 할당량 동안만 실행한 후 실행이 완료되지 않으면 다음 프로세스에게 CPU를 넘겨주고 준비상태 큐의 가장 뒤로 배치된다. 할당되는 시간이 작을 경우 문맥 교환 및 오버헤드가 자주 발생되어 요청된 작업을 신속히 처리할 수 없다.

(③)는 현재 실행중인 프로세스의 남은 시간과 준비상태 큐에 새로 도착한 프로세스의 실행 시간을 비교하여 가장 짧은 실행 시간을 요구하는 프로세스에게 CPU를 할당하는 기법으로, 시분할 시스템에 유용하다. 준비상태 큐에 있는 각 프로세스의 실행시간을 추적하여 보유하고 있어야 하므로 오버헤드가 증가한다.

답 : ①SJF ②RR ③SRT

문제17. UML

UML은 시스템 분석, 설계, 구현 등 시스템 개발 과정에서 시스템 개발자와 고객 또는 개발자 상호 간의 의사소통이 원할하게 이루어지도록 표준화한 대표적인 객체지향 모델링 언어로, 사물, (①), 다이어그램으로 이루어져 있다.

- (①)는 사물과 사물 사이의 연관성을 표현하는 것으로, 연관, 집합, 포함, 일반화 등 다양한 형태의 (①) 가 존재한다.

- (②)는 UML에 표현되는사물의 하나로, 객체가 갖는 속성과 동작을 표현한다. 일반적으로 직사각형으로 표현하며, 직사각형 안에 이름, 속성, 동작을 표기한다.

- (③)는 (②)와 같은 UML에 표현되는 사물의 하나로, (②)나 컴포넌트의 동작을 모아놓은 것이며, 외부적으로 가시화되는 행동을 표현한다. 단독으로 사용되는 경우는 없으며, (③) 구현을 위한 (②) 또는 컴포넌트와 함께 사용한다.

답 : ①관계 ②클래스 ③ 인터페이스

문제18.

답 : ① ㄴ② ㄷ ③ ㄱ ④ ㄹ ⑤ ㅁ

'자격증 > 정보처리기사' 카테고리의 다른 글

| [정처기 실기] 2021년 3회 정보처리기사 실기 (0) | 2023.04.05 |

|---|---|

| [정처기 실기] 2022년 1회 정보처리기사 실기 (0) | 2023.04.04 |

| [정처기 실기] 흥달쌤 DB특강 (1) ~ (4) (0) | 2023.04.03 |

| [정처기 실기] 2022년 2회 정보처리기사 실기 (0) | 2023.04.02 |

| [2023년 1회 정보처리기사] 전공자 필기 합격후기 (1) | 2023.03.15 |